در ماه مه گذشته، مایکروسافت شروع به راهاندازی حسابهای جدید بهصورت پیشفرض بدون گذرواژه کرد و کاربران را به استفاده از روشهایی مانند کلیدهای عبور (Passkeys) و Windows Hello ترغیب نمود. اکنون، دو پژوهشگر آلمانی به نامهای تیلمان اوسوالد و دکتر باپتیست دیوید در کنفرانس امنیتی Black Hat در لاسوگاس نشان دادهاند که چگونه نسخه تجاری Windows Hello قابل نفوذ است.

در این نمایش زنده، دیوید با استفاده از چهره خود وارد کامپیوتر شد. سپس اوسوالد، در نقش مهاجم با دسترسی مدیر محلی، چند خط کد اجرا کرد و اسکن چهره خود را که در رایانهای دیگر تهیه شده بود، در پایگاه داده بیومتریک دستگاه هدف تزریق کرد. تنها چند ثانیه بعد، با نزدیککردن صورت خود به دوربین، کامپیوتر بدون هیچ مقاومتی باز شد و چهره اوسوالد را بهعنوان دیوید پذیرفت. برای درک نحوه عملکرد این حمله، باید به معماری داخلی Windows Hello توجه کرد.

در محیطهای تجاری، هنگام راهاندازی اولیه، یک جفت کلید عمومی/خصوصی تولید میشود و کلید عمومی در سامانه هویت سازمانی مانند Entra ID ثبت میگردد. دادههای بیومتریک در پایگاه دادهای رمزگذاریشده تحت مدیریت سرویس بیومتریک ویندوز (WBS) ذخیره میشوند. در فرآیند احراز هویت، اسکن زنده با قالب ذخیرهشده مقایسه میشود. مشکل اینجاست که در برخی پیادهسازیها، رمزگذاری پایگاه داده بیومتریک نمیتواند مانع مهاجمی شود که به دسترسی مدیر محلی دست یافته است؛ چنین مهاجمی قادر به رمزگشایی دادهها خواهد بود.

در پاسخ به این ضعف، مایکروسافت قابلیتی بهنام امنیت ارتقاءیافته ورود (Enhanced Sign-in Security – ESS) معرفی کرده که کل فرآیند احراز هویت بیومتریک را در محیطی ایزوله تحت مدیریت هایپروایزر سیستم اجرا میکند. اما برای فعالسازی ESS، دستگاه باید دارای مجموعهای خاص از سختافزار باشد:

- پردازنده 64 بیتی مدرن با پشتیبانی از مجازیسازی سختافزاری

- برخورداری از تراشه TPM 2.0

- فعالبودن Secure Boot در فریمور

- حسگرهای بیومتریک دارای گواهی خاص.

مایکروسافت این سطح از محافظت را برای کامپیوترهای جدید سری کوپایلت پلاس الزامی کرده، اما بسیاری از دستگاههای موجود فاقد این الزامات هستند. اوسوالد و دیوید معتقدند که اصلاح این آسیبپذیری بدون بازطراحی کامل معماری ذخیرهسازی دادههای بیومتریک در سیستمهای فاقد ESS بسیار دشوار یا حتی غیرممکن است. بنابراین، در حال حاضر توصیه میشود که کاربران تجاری Windows Hello بدون ESS، قابلیت بیومتریک را غیرفعال کرده و از روشهایی مانند PIN استفاده کنند.

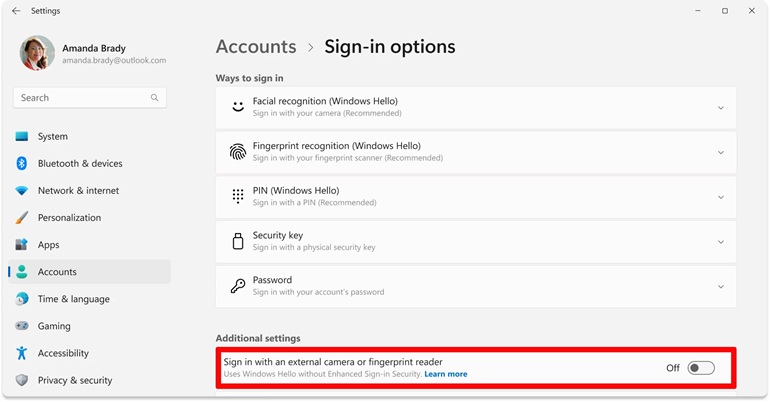

برای بررسی فعالبودن ESS در دستگاه، کافی است به تنظیمات حساب کاربری در بخش “Sign-in options” مراجعه کنید. اگر گزینه “Sign in with an external camera or fingerprint reader” غیرفعال باشد، ESS فعال است که بهمعنای عدم امکان استفاده از حسگرهای USB برای ورود به ویندوز خواهد بود. فعالکردن این گزینه، ESS را غیرفعال کرده و امکان استفاده از تجهیزات جانبی را فراهم میکند، البته به قیمت کاهش امنیت.

مایکروسافت اعلام کرده که برخی تجهیزات جانبی سازگار با Windows Hello میتوانند ESS را فعال کنند، اما توصیه میکند که این تجهیزات پیش از اولین راهاندازی متصل شوند و هرگز جدا نشوند. پشتیبانی کامل از تجهیزات خارجی در محیط ESS تا اواخر سال 2025 انتظار نمیرود.