وقتی “نقض امنیتی” را می شنوید، چه چیزی به ذهنتان خطور می کند؟ یک هکر بدخواه که جلوی صفحه نمایش پوشیده شده با متن دیجیتال به سبک ماتریکس نشسته است؟ یا یک نوجوان زیرزمینی که سه هفته هست، نور روز را ندیده است؟ در مورد یک ابرکامپیوتر قدرتمند که تلاش می کند کل جهان را هک کند چطور؟ هک کردن یک چیز است: رمز عبور شما.

اگر کسی بتواند رمز عبور شما را حدس بزند، نیازی به تکنیک های هک و ابررایانه های فانتزی ندارد. آنها فقط وارد سیستم می شوند و مانند شما عمل می کنند. اگر رمز عبور شما کوتاه و ساده است، بازی تمام شده است. 9 تاکتیک رایج وجود دارد که هکرها برای هک رمز عبور شما از آن استفاده می کنند.

1. Dictionary Hack

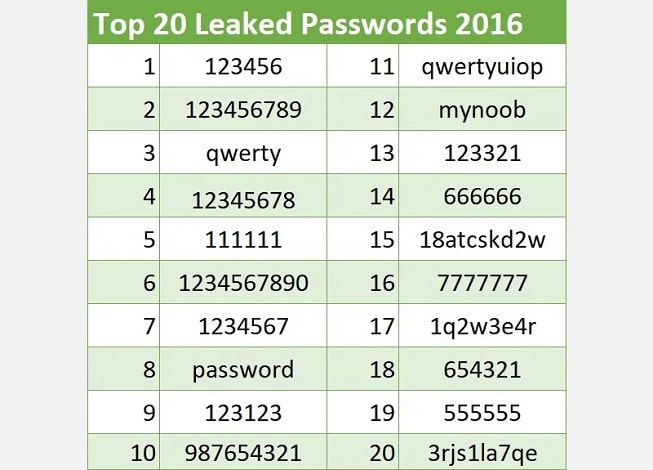

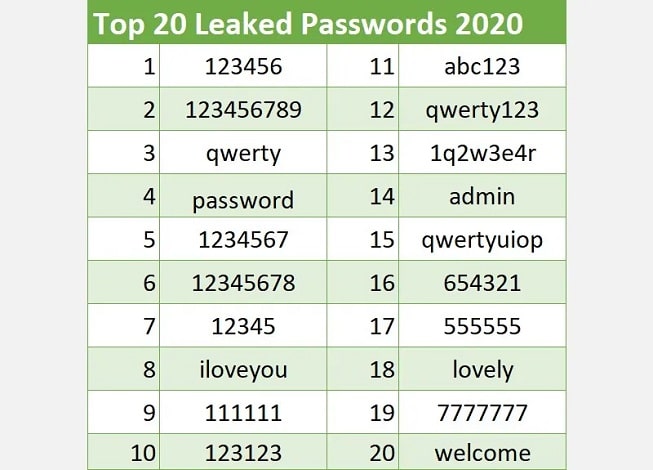

اولین مورد در راهنمای رایج تاکتیک های هک رمز عبور، حمله دیکشنری است. چرا به آن حمله دیکشنری می گویند؟ زیرا به طور خودکار هر کلمه ای را در یک “دیکشنری” تعریف شده در برابر رمز عبور امتحان می کند. فرهنگ لغت دقیقاً همان دیکشنری نیست که در مدرسه استفاده می کردید. خیر. این فرهنگ لغت یک فایل کوچک بوده که شامل رایج ترین ترکیبات رمز عبور است که به راحتی می توان رمز عبور افراد را حدس زد. این شامل 123456، qwerty، رمز عبور، iloveyou و کلاسیک تمام وقت، Hunter2 است.

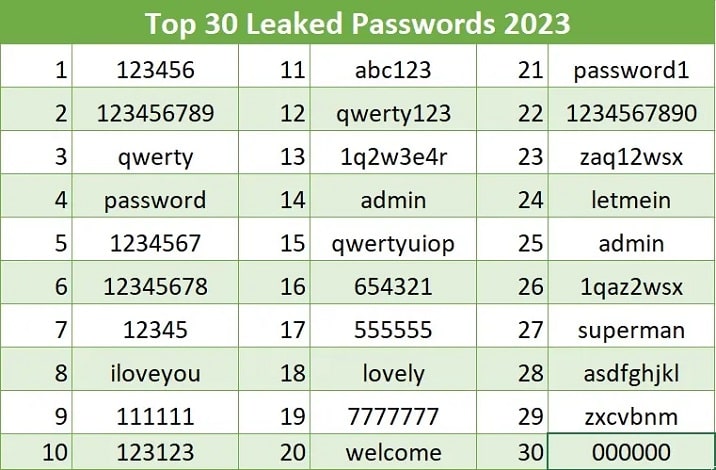

جدول بالا بیشترین گذرواژههای لو رفته در سال 2016 را نشان میدهد. جدول زیر بیشترین گذرواژههای لو رفته در سال 2020 را نشان میدهد.

به شباهت های بین این دو توجه کنید و مطمئن شوید که از این گزینه های فوق العاده ساده استفاده نمی کنید. حالا، آیا چیزی سه سال بعد، در سال 2023 تغییر کرده است؟ قطعا نه. ما حتی ده مورد از رایج ترین رمزهای عبور فاش شده را اضافه کرده ایم تا نشان دهیم که چقدر بد هستند. به طور خلاصه، اگر نمی خواهید کسی رمز عبور شما را پیدا کند، هرگز از هیچ یک از این موارد استفاده نکنید.

- مزایا: سریع؛ معمولاً برخی از حساب های محافظت شده را باز می کند.

- معایب: حتی گذرواژههای کمی قویتر نیز امن خواهند ماند.

- ایمن بمانید: از یک رمز عبور یکبار مصرف قوی برای هر حساب همراه با یک برنامه مدیریت رمز عبور استفاده کنید. مدیریت رمز عبور به شما امکان می دهد رمزهای عبور دیگر خود را در یک مخزن ذخیره کنید. گوگل کروم و سایر مرورگرهای اصلی دارای یک مدیریت رمز عبور یکپارچه هستند، اما مدیران رمزهای عبور مستقل معمولاً ایمن تر در نظر گرفته می شوند.

2. Brute Force

بعدی حمله brute force است که به موجب آن یک مهاجم تمام ترکیب کاراکترهای ممکن را در تلاش برای حدس زدن رمز عبور شما امتحان می کند. گذرواژههای امتحان شده با مشخصات قوانین پیچیدگی مطابقت دارند، بهعنوان مثال، یک حروف بزرگ، یک حروف کوچک، اعشار Pi، سفارش پیتزا و غیره.

حمله brute force همچنین ابتدا رایج ترین ترکیبات حروف عددی را امتحان می کند. اینها شامل گذرواژههای ذکر شده قبلی و همچنین 1q2w3e4r5t، zxcvbnm و qwertyuiop میشود. تعیین رمز عبور با استفاده از این روش ممکن است زمان بسیار زیادی طول بکشد، اما این کاملاً به پیچیدگی رمز عبور بستگی دارد.

- مزایا: از نظر تئوری، با آزمایش هر ترکیبی، هر رمز عبوری را می شکند.

- معایب: بسته به طول رمز عبور و دشواری، ممکن است زمان بسیار زیادی طول بکشد. چند متغیر مانند $، &، {، یا ] را وارد کنید و رمز عبور خود را تا 16 کاراکتر افزایش دهید (حداقل!)، و پیدا کردن رمز عبور بسیار دشوار می شود.

- ایمن بمانید: همیشه از ترکیب متغیری از کاراکترها استفاده کنید و در صورت امکان، نمادهای اضافی را برای افزایش پیچیدگی معرفی کنید.

3. Mask Attack

چه اتفاقی میافتد اگر شخصی که رمز عبور شما را میدزدد برخی از آن را قبلاً بداند؟ آیا آنها می توانند از تکه های اطلاعات برای شکستن بقیه رمز عبور آسان تر استفاده کنند؟ این دقیقاً همان چیزی است که حمله رمز عبور ماسک است. از آنجایی که همچنان شامل استفاده از چندین ترکیب رمز عبور است، حمله ماسک شبیه به حمله brute-force است.

با این حال، در یک حمله ماسک، سارق رمز عبور ممکن است از قبل چند کاراکتر ارزشمند از رمز عبور شما را بشناسد، که روند یافتن بقیه را آسانتر میکند.

- مزایا: مانند brute-force، از نظر تئوری می تواند هر رمز عبوری را که زمان کافی داده شود، شکست دهد. کمی سریعتر از brute-force آشکار است زیرا برخی از شخصیت ها قبلاً شناخته شده اند.

- معایب: باز هم، اگر رمز عبور به اندازه کافی طولانی باشد و دارای کاراکترها و متغیرهای منحصر به فرد باشد، حتی با دانش موجود، شکستن رمز عبور ممکن است غیرممکن باشد.

- ایمن بمانید: همیشه از یک رمز عبور طولانی و منحصر به فرد با تنوع کاراکترهای فراوان استفاده کنید.

4. Phishing

این کاملاً یک “هک” نیست، اما قربانی شدن در یک تلاش برای فیشینگ یا نیزه فیشینگ معمولاً پایان بدی خواهد داشت. ایمیلهای فیشینگ عمومی توسط میلیاردها نفر برای همه کاربران اینترنت در سراسر جهان ارسال میشوند و یکی از محبوبترین راهها برای پیدا کردن رمز عبور افراد است. یک ایمیل فیشینگ معمولاً به این صورت عمل می کند:

- کاربر هدف یک ایمیل جعلی دریافت می کند که ادعا می کند از یک سازمان یا تجارت بزرگ است.

- ایمیل جعلی نیاز به توجه فوری دارد که دارای پیوندی به یک وب سایت است.

- این لینک در واقع به یک پورتال ورود جعلی متصل میشود، که دقیقاً شبیه به سایت قانونی ظاهر میشود.

- کاربر هدف ناآگاه اعتبار ورود خود را وارد می کند و یا هدایت می شود یا به او گفته می شود دوباره امتحان کند.

- اطلاعات کاربری کاربر به سرقت رفته، فروخته می شود، یا به طور ناپسند استفاده می شود (یا هر دو).

حجم روزانه هرزنامه ارسال شده در سرتاسر جهان همچنان بالاست و بیش از نیمی از ایمیل های ارسال شده در سراسر جهان را تشکیل می دهد. علاوه بر این، حجم پیوست های مخرب نیز زیاد است، به طوری که کسپرسکی بیش از 166 میلیون پیوست مخرب را در سال 2022 مسدود کرد که 18 میلیون بیشتر از سال 2021 است. اما رقم تکان دهنده تر، تعداد لینک های فیشینگ مسدود شده بوده که از 253 میلیون در سال 2021 به 507 میلیون در سال 2022 رسیده است. به یاد داشته باشید، این فقط برای کسپرسکی است، بنابراین تعداد واقعی بسیار بیشتر است.

در سال 2017، بزرگترین فریب فیشینگ یک فاکتور جعلی بود. با این حال، در سال 2020، همه گیری COVID-19 یک تهدید فیشینگ جدید ایجاد کرد. در آوریل 2020، اندکی پس از اینکه بسیاری از کشورها در قرنطینه همه گیر قرار گرفتند، گوگل اعلام کرد که روزانه بیش از 18 میلیون ایمیل مخرب با مضمون COVID-19 را مسدود می کند. تعداد زیادی از این ایمیلها از برندهای رسمی دولتی یا سازمانهای بهداشتی برای مشروعیت استفاده میکنند و قربانیان را غافلگیر میکنند.

- مزایا: کاربر اطلاعات ورود به سیستم خود، از جمله رمزهای عبور را تحویل می دهد – نرخ بازدید نسبتاً بالا، به راحتی برای سرویس های خاص یا افراد خاص در یک حمله فیشینگ نیزه ای تنظیم می شود.

- معایب: ایمیلهای هرزنامه به راحتی فیلتر میشوند، دامنههای هرزنامه در لیست سیاه قرار میگیرند، و ارائهدهندگان اصلی مانند گوگل دائماً محافظتهای خود را بهروزرسانی میکنند.

- ایمن بمانید: در مورد ایمیل ها شک نکنید و فیلتر هرزنامه خود را به بالاترین حد خود برسانید یا بهتر است از یک لیست سفید فعال استفاده کنید. قبل از کلیک کردن، از یک جستجوگر لینک برای اطمینان از قانونی بودن پیوند ایمیل استفاده کنید.

5. Social Engineering

مهندسی اجتماعی اساساً فیشینگ در دنیای واقعی و دور از صفحه نمایش است. بخش اصلی هر ممیزی امنیتی، سنجش میزان درک نیروی کار است. به عنوان مثال، یک شرکت امنیتی با کسب و کاری که در حال بررسی آن هستند تماس می گیرد. “مهاجم” تلفنی به شخص می گوید که تیم پشتیبانی فنی دفتر جدید است و برای چیزی خاص به آخرین رمز عبور نیاز دارد.

یک فرد ناآگاه ممکن است کلیدها را بدون مکثی برای فکر کردن تحویل دهد. نکته ترسناک این است که هر چند وقت یکبار این کار انجام می شود. مهندسی اجتماعی برای قرن ها وجود داشته است. دوگانه بودن برای ورود به یک منطقه امن یک روش متداول حمله است و تنها با آموزش از آن محافظت می شود. این به این دلیل است که حمله همیشه مستقیماً رمز عبور نمی خواهد. این می تواند یک لوله کش یا برقکار تقلبی باشد که درخواست ورود به یک ساختمان امن و غیره را دارد. وقتی کسی می گوید فریب خورده تا رمز عبور خود را فاش کنند، اغلب نتیجه مهندسی اجتماعی است.

- مزایا: مهندسان اجتماعی ماهر می توانند اطلاعات با ارزش بالا را از طیف وسیعی از اهداف استخراج کنند. می توان آن را تقریباً علیه هر کسی و در هر مکان مستقر کرد. این بسیار مخفیانه است و متخصصان در استخراج اطلاعاتی که می تواند به حدس زدن رمز عبور کمک کند ماهر هستند.

- معایب: شکست مهندسی اجتماعی می تواند باعث ایجاد سوء ظن در مورد حمله قریب الوقوع و عدم اطمینان در مورد اینکه آیا اطلاعات صحیح تهیه شده است یا خیر.

- ایمن بمانید: این یک مشکل است. یک حمله موفقیت آمیز مهندسی اجتماعی قبل از اینکه متوجه شوید چیزی اشتباه است کامل می شود. آموزش و آگاهی از امنیت یک تاکتیک اصلی کاهش است. از ارسال اطلاعات شخصی که ممکن است بعدا علیه شما استفاده شود خودداری کنید.

6. Rainbow Table

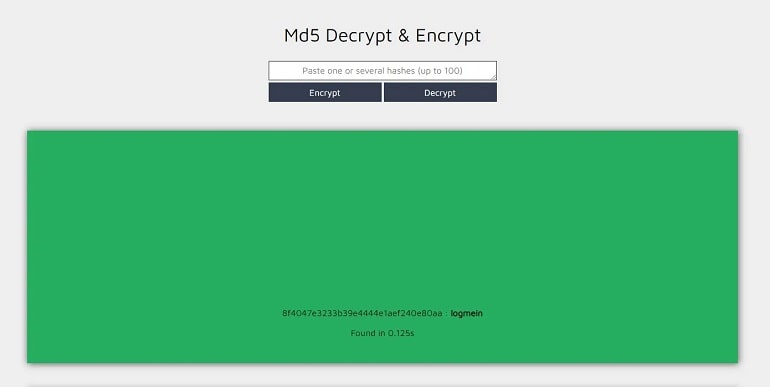

جدول رنگین کمان یا Rainbow Table معمولاً یک حمله رمز عبور آفلاین است. به عنوان مثال، یک مهاجم فهرستی از نامهای کاربری و رمز عبور را به دست آورده است، اما آنها رمزگذاری شدهاند. رمز عبور رمزگذاری شده هش شده است. این بدان معناست که به نظر کاملاً متفاوت از رمز عبور اصلی است. به عنوان مثال، رمز عبور شما logmein است. هش MD5 شناخته شده برای این رمز عبور “8f4047e3233b39e4444e1aef240e80aa” است.

اما در موارد خاص، مهاجم لیستی از رمزهای عبور متن ساده را از طریق یک الگوریتم هش اجرا می کند و نتایج را با یک فایل رمزگذاری رمزگذاری شده مقایسه می کند. در موارد دیگر، الگوریتم رمزگذاری آسیب پذیر است و اکثر رمزهای عبور از قبل شکسته شده اند، مانند MD5 (از این رو ما هش خاص “logmein” را می شناسیم).

اینجاست که جدول رنگین کمان خودش را نشان می دهد. به جای پردازش صدها هزار رمز عبور بالقوه و مطابقت با هش حاصل از آنها، جدول رنگین کمان مجموعه عظیمی از مقادیر هش خاص الگوریتم از پیش محاسبه شده است. استفاده از جدول رنگین کمان زمان شکستن رمز عبور هش شده را به شدت کاهش می دهد – اما کامل نیست. هکرها می توانند جداول رنگین کمان از پیش پر شده را خریداری کنند که دارای میلیون ها ترکیب احتمالی است.

- مزایا: می تواند رمزهای عبور پیچیده را در مدت زمان کوتاهی کشف کند. به هکر قدرت زیادی در مورد برخی سناریوهای امنیتی می دهد.

- معایب: به فضای زیادی برای ذخیره کردن جدول رنگین کمان (گاهی اوقات ترابایت) نیاز دارد. همچنین، مهاجمان به مقادیر موجود در جدول محدود می شوند (در غیر این صورت، باید یک جدول کامل دیگر اضافه کنند).

- ایمن بمانید: از سایت هایی که از SHA1 یا MD5 به عنوان الگوریتم هش رمز عبور خود استفاده می کنند خودداری کنید. از سایتهایی که شما را به رمزهای عبور کوتاه محدود میکنند یا نویسههایی را که میتوانید استفاده کنید محدود میکند، خودداری کنید. همیشه از یک رمز عبور پیچیده استفاده کنید.

7. Malware/Keylogger

یکی دیگر از راه های مطمئن برای از دست دادن اعتبار ورود به سیستم این است که در معرض بدافزار قرار بگیرید. بدافزار در همه جا با پتانسیل ایجاد آسیب های عظیم وجود دارد. اگر نوع بدافزار دارای کی لاگر باشد، میتوانید متوجه شوید که همه حسابهایتان به خطر افتاده است. از طرف دیگر، بدافزار میتواند به طور خاص دادههای خصوصی را هدف قرار دهد یا یک تروجان دسترسی از راه دور را برای سرقت اطلاعات کاربری شما معرفی کند.

گزینه دیگر تجزیه و تحلیل شبکه برای سرقت رمزهای عبور ارسال شده در متن ساده به جای متن رمزگذاری شده است. اگر شرکتی با استفاده از متن ساده رمزهای عبور را به هر جایی ارسال کند (این فقط متن معمولی قابل خواندن توسط انسان است)، احتمال سرقت رمز عبور بسیار زیاد است.

- مزایا: هزاران نوع بدافزار، بسیاری از آنها قابل تنظیم، با چندین روش تحویل آسان. شانس خوبی است که تعداد بالایی از اهداف حداقل به یک نوع تسلیم شوند. میتواند شناسایی نشود و امکان جمعآوری بیشتر دادههای خصوصی و اعتبارنامههای ورود را فراهم کند.

- معایب: احتمال اینکه بدافزار کار نکند یا قبل از دسترسی به داده ها قرنطینه شود. هیچ تضمینی وجود ندارد که داده ها مفید هستند.

- ایمن بمانید: نرم افزار آنتی ویروس و ضد بدافزار خود را نصب و به طور منظم به روز کنید. منابع دانلود خود را به دقت در نظر بگیرید. روی بستههای نصبی حاوی باندلافزار و موارد دیگر کلیک نکنید. از سایتهای خطرناک یا مخرب دوری کنید. از ابزارهای مسدودکننده اسکریپت برای جلوگیری از اسکریپت های مخرب استفاده کنید.

8. Spidering

اگر یک هکر یک موسسه یا تجارت خاص را هدف قرار دهد، ممکن است یک سری رمزهای عبور مربوط به خود کسب و کار را امتحان کند. هکر می تواند مجموعه ای از عبارات مرتبط را بخواند و جمع آوری کند یا از یک عنکبوت جستجو برای انجام کار برای آنها استفاده کند. شاید قبلاً اصطلاح “اسپایدر” را شنیده باشید. این عنکبوت های جستجو بسیار شبیه به آنهایی هستند که در اینترنت می خزند و محتوا را برای موتورهای جستجو فهرست می کنند. سپس لیست کلمات سفارشی در برابر حساب های کاربری به امید یافتن یک مورد استفاده می شود.

- مزایا: به طور بالقوه میتواند قفل حسابهای افراد با رتبه بالا در یک سازمان را باز کند. کنار هم قرار دادن نسبتا آسان است و بعد اضافی به حمله فرهنگ لغت می بخشد.

- معایب: اگر امنیت شبکه سازمانی به خوبی پیکربندی شده باشد، ممکن است بی نتیجه بماند.

- ایمن بمانید: باز هم، فقط از رمزهای عبور قوی و یکبار مصرف که از رشته های تصادفی تشکیل شده، استفاده کنید. هیچ چیزی به شخصیت، تجارت، سازمان و غیره شما مرتبط نیست.

9. Shoulder Surfing

این نوع حمله یکی از ساده ترین نوع حملات است که در آن مهاجم پشت سر یا پشت شانه های هدفش قرار می گیرد و از بالا یا کنار دست آن در هنگامیکه طعمه مشغول وارد کردن پسورد خودش است یواشکی نگاه می کند و متوجه رمز عبور کاربر می شود. البته الزاما نیازی نیست که پسورد دقیق یا اطلاعات دیگیری بدست بیاورد همینکه حدود کار را هم متوجه بشود عملا این فرآیند موفقیت آمیز بوده است.

معمولا این حملات در خصوص PIN Number ها و شماره پسوردهایی که فقط عدد هستند برای مثال در دستگاه های ATM بسیار کاربردی است. نکته جالب در خصوص Shoulder Surfing این است که توسط دستگاه هایی مثل دوربین های دارای قابلیت زوم و غیره هم قابل استفاده هستند، برای مثال مهاجم ممکن است در زمانی که شما مشغول وارد کردن پسورد هستید با گوشی هوشمند خودش از شما فیلمبرداری کند به شکلی که مثلا در حال مکالمه با شخص دیگری است یا اینکه می تواند با استفاده از دوربین های پیشرفته دید از راه دور براحتی از محلی دور اطلاعات مورد نیازش را بدست بیاورد.

- مزایا: رویکرد کم فناوری برای سرقت رمز عبور.

- معایب: قبل از کشف رمز عبور باید هدف را شناسایی کنید. می توانند خود را در فرآیند سرقت نشان دهند.

- ایمن بمانید: هنگام تایپ رمز عبور مراقب اطرافیان خود باشید. صفحه کلید خود را بپوشانید و کلیدهای خود را در هنگام ورودی مبهم کنید.

بنابراین، چگونه می توانید از سرقت رمز عبور هکر جلوگیری کنید؟ پاسخ واقعا کوتاه این است که شما واقعا نمی توانید 100 درصد ایمن باشید. ابزارهایی که هکرها برای سرقت دادههای شما استفاده میکنند همیشه در حال تغییر هستند و ویدیوها و آموزشهای بیشماری در مورد حدس زدن گذرواژهها یا یادگیری نحوه هک رمز عبور یا حتی نحوه کشف رمز عبور دیگران وجود دارد.