چند راهکار برای ایمن نگه داشتن روتر بیسیم

یک محقق امنیتی هنگامی یک درب پشتی را در بسیاری از روترهایی نظیر دی-لینک کشف می کند، به هر کسی دیگری اجازه می دهد بدون دانستن نام کاربری یا رمز عبور به روتر دسترسی داشته باشد. این اولین مشکل امنیتی روتر نبوده و آخرین هم نخواهد بود. برای محافظت از خود، باید مطمئن شوید که روتر شما به طور ایمن پیکربندی شده است. این چیزی بیش از فعال کردن رمزگذاری Wi-Fi و میزبانی نکردن یک شبکه Wi-Fi باز است.

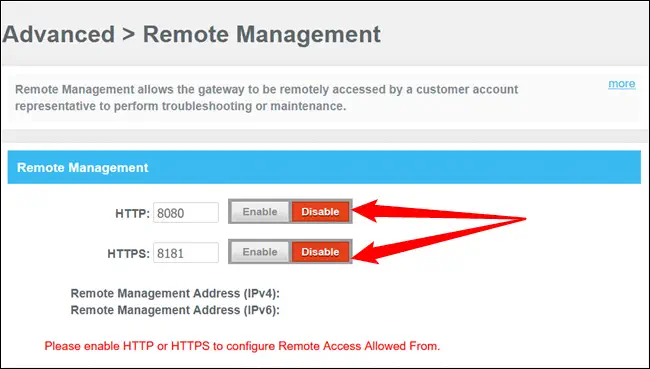

غیرفعال کردن دسترسی از راه دور

روترها یک رابط وب ارائه می دهند که به شما امکان می دهد آنها را از طریق یک مرورگر پیکربندی کنید. روتر یک وب سرور را اجرا می کند و هنگامی که در شبکه لوکال روتر هستید این صفحه وب را در دسترس قرار می دهد. با این حال، اکثر روترها یک ویژگی “دسترسی از راه دور” را ارائه می دهند که به شما امکان می دهد از هر کجای دنیا به این رابط وب دسترسی داشته باشید. گاهی اوقات اشکالات یا مشکلات فریموری رخ میدهد که روترهای با دسترسی از راه دور را در برابر حمله آسیبپذیر میکند. اگر دسترسی از راه دور را غیرفعال کرده اید، از دست افرادی که از راه دور به روتر شما دسترسی دارند و آن را دستکاری می کنند در امان خواهید بود.

برای انجام این کار، رابط وب روتر خود را باز کنید و به دنبال ویژگی «Remote Access»، «Remote Administration» یا «Remote Management» بگردید. مطمئن شوید که غیرفعال است – باید به طور پیش فرض در اکثر روترها غیرفعال باشد، اما خوب است بررسی کنید.

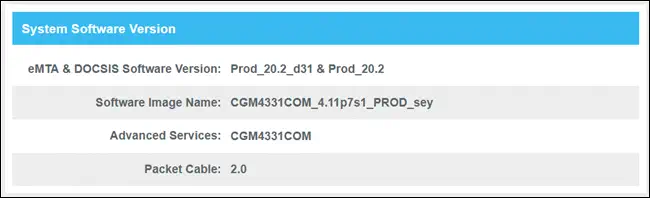

بروزرسانی کردن فریمور دستگاه

مانند سیستم عامل ها، مرورگرهای وب، و هر نرم افزار دیگری که استفاده می کنیم، نرم افزار روتر کامل نیست. فریمور روتر – اساساً نرمافزاری که روی روتر اجرا میشود – ممکن است نقصهای امنیتی داشته باشد. سازندگان روتر ممکن است بهروزرسانیهای فریموری را منتشر کنند که چنین حفرههای امنیتی را برطرف میکند، اگرچه آنها به سرعت پشتیبانی از اکثر روترها را قطع میکنند و به مدلهای بعدی میروند.

اکثر روترهای جدیدتر مانند ویندوز و مرورگرهای وب ما دارای ویژگی به روز رسانی خودکار هستند. با این حال، اگر روتر شما کمی قدیمی تر است، ممکن است مجبور شوید وب سایت سازنده روتر خود را برای به روز رسانی سیستم عامل بررسی کنید و آن را به صورت دستی از طریق رابط وب روتر نصب کنید. بررسی کنید تا مطمئن شوید روتر شما آخرین سیستم عامل موجود را نصب کرده است.

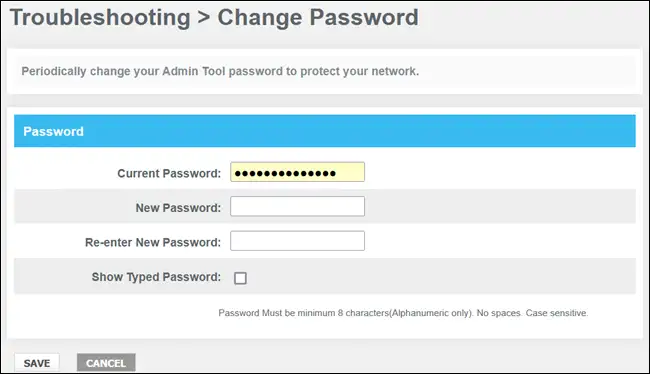

اعتبارنامه ورود پیش فرض را تغییر دهید

بسیاری از روترها دارای اعتبارنامه های ورود پیش فرض هستند که نسبتاً واضح است، مانند رمز عبور “admin”. اگر شخصی از طریق نوعی آسیب پذیری یا فقط با ورود به شبکه Wi-Fi شما به رابط وب روتر شما دسترسی پیدا کند، ورود به سیستم و دستکاری تنظیمات روتر آسان خواهد بود. برای جلوگیری از این امر، رمز عبور روتر را به یک رمز عبور غیر پیش فرض تغییر دهید که مهاجم نمی تواند به راحتی آن را حدس بزند. برخی از روترها حتی به شما اجازه می دهند نام کاربری که برای ورود به روتر خود استفاده می کنید را تغییر دهید.

قفل کردن دسترسی وای فای

اگر شخصی به شبکه وای فای شما دسترسی پیدا کند، میتواند سعی کند روتر شما را دستکاری کند – یا فقط کارهای بد دیگری مانند جاسوسی در اشتراکگذاری فایلهای لوکال شما یا استفاده از اتصال شما به محتوای دانلود شده دارای حق نسخهبرداری را انجام دهد و شما را دچار مشکل کند. اجرای یک شبکه Wi-Fi باز می تواند خطرناک باشد.

برای جلوگیری از این امر، مطمئن شوید که وای فای روتر شما ایمن است. این بسیار ساده است: آن را طوری تنظیم کنید که از رمزگذاری WPA2 یا WPA3 استفاده کند و از یک عبارت عبور نسبتا امن استفاده کنید. از رمزگذاری ضعیف تر WEP استفاده نکنید یا یک عبارت عبور واضح مانند “رمز عبور” تنظیم نکنید.

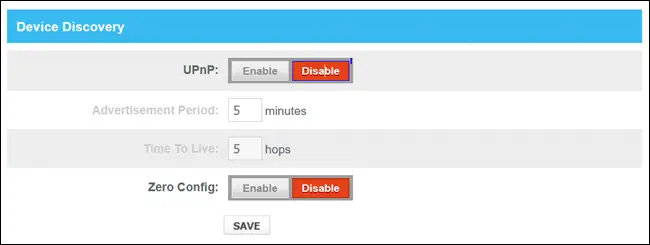

UPnP را غیرفعال کنید

انواع عیوب UPnP در روترهای مصرف کننده یافت شده است. دهها میلیون روتر مصرفکننده به درخواستهای UPnP از اینترنت پاسخ میدهند و به مهاجمان در اینترنت اجازه میدهند روتر شما را از راه دور پیکربندی کنند. اپلت های فلش در مرورگر شما می توانند از UPnP برای باز کردن پورت ها استفاده کنند و رایانه شما را آسیب پذیرتر کنند. UPnP به دلایل مختلف نسبتاً ناامن است.

برای جلوگیری از مشکلات مبتنی بر UPnP، آن را در روتر خود از طریق رابط وب آن غیرفعال کنید. اگر از نرمافزاری استفاده میکنید که به پورتهای فوروارد شده نیاز دارد – مانند کلاینت BitTorrent، سرور بازی یا برنامههای ارتباطی – باید بدون اتکا به UPnP پورتها را روی روتر خود فوروارد کنید.

پس از اتمام پیکربندی، از رابط وب روتر خارج شوید

در برخی از روترها نقص هایی در برنامه نویسی متقابل سایت (XSS) مشاهده شده است. روتر با چنین نقص XSS را می توان توسط یک صفحه وب مخرب کنترل کرد و به صفحه وب اجازه می دهد تنظیمات را در زمانی که شما وارد سیستم شده اید پیکربندی کند. اگر روتر شما از نام کاربری و رمز عبور پیشفرض خود استفاده میکند، دسترسی به صفحه وب مخرب آسان است.

حتی اگر رمز عبور روتر خود را تغییر داده باشید، از نظر تئوری ممکن است یک وب سایت از جلسه ورود به سیستم شما برای دسترسی به روتر شما و تغییر تنظیمات آن استفاده کند. برای جلوگیری از این امر، کافی است پس از اتمام پیکربندی روتر خود از سیستم خارج شوید – اگر نمی توانید این کار را انجام دهید، ممکن است بخواهید کوکی های مرورگر خود را پاک کنید. این چیزی نیست که در مورد آن خیلی پارانویا باشید، اما خروج از روتر پس از اتمام استفاده از آن، کاری سریع و آسان است.

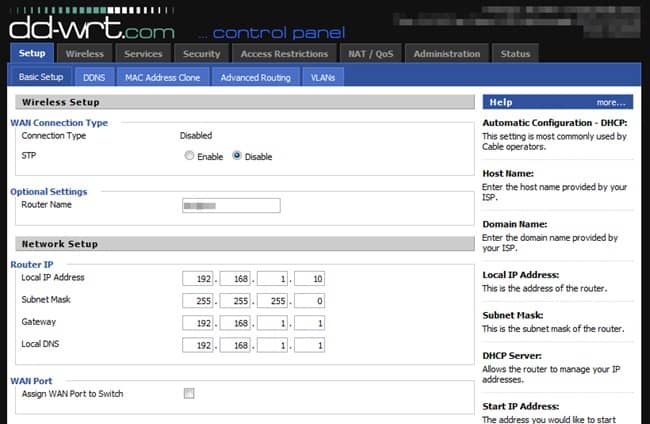

آدرس آی پی لوکال روتر را تغییر دهید

اگر آدرس پیش فرض آن 192.168.0.1 است، می توانید آن را به 192.168.0.150 تغییر دهید. اگر خود روتر آسیب پذیر بود و نوعی اسکریپت مخرب در مرورگر وب شما سعی می کرد از آسیب پذیری اسکریپت نویسی متقابل سایت سوء استفاده کند، به روترهای آسیب پذیر شناخته شده در آدرس آی پی لوکال خود دسترسی پیدا کند و آنها را دستکاری کند، حمله شکست می خورد.

این مرحله کاملاً ضروری نیست، به خصوص که در برابر مهاجمان لوکال محافظت نمی کند – اگر شخصی در شبکه شما باشد یا نرم افزاری روی رایانه شخصی شما اجرا شود، می تواند آدرس آی پی روتر شما را تعیین کرده و به آن متصل شود.

فریمورهای شخص ثالث را نصب کنید

اگر واقعاً نگران امنیت هستید، می توانید یک سیستم عامل شخص ثالث مانند DD-WRT یا OpenWRT را نیز نصب کنید. شما درهای پشتی مبهم اضافه شده توسط سازنده روتر را در این فریمورهای جایگزین پیدا نخواهید کرد. اگر جاه طلبی خاصی دارید، حتی می توانید با استفاده از یک رایانه قدیمی (یا جدید) با استفاده از کارت رابط شبکه پیشرفته و نرم افزارهایی مانند pfSense یا OPNsense، روتر خود را بسازید.

روترهای مصرف کننده در ده سال گذشته به طور قابل توجهی بهبود یافته اند. آنها معمولاً بهروزرسانی خودکار فرمور دارند، روترهای بیشتری کاربران را مجبور میکنند تا رمزهای عبور پیشفرض خود را تغییر دهند، از ویژگیهای غنیتری برخوردار هستند و پروتکلهای امنیتی جدید بدون شک نسبت به پروتکلهای قدیمیتر برتری دارند. علیرغم همه پیشرفتها، روترها (و واحدهای ترکیبی مودم-روتر) همچنان هدف اصلی حملات مخرب هستند، به خصوص اگر امنیت شما ضعیف باشد.